Microsoft Azure „Site to Site VPN“ mit FritzBox

Jetzt wird es wieder wolkig. Die Cloud ist in aller Munde und wird als das Allerheilmittel verkauf. Ich persönliche bin der Auffassung, dass Cloud ein Unternehmen Chancen und Möglichkeiten bieten kann. Aber man sollte hier nicht gleich losrennen und den 7,5t mieten, um sein gesamtes RZ zu verlagern. Meiner persönliche Meinung nach, macht es Sinn, über Hybride Szenarien nachzudenken. Aus meiner Sicht, ist es durchaus sinnvoll, Themen in die Cloud zu verlagern, um Kapazitätsengpässe oder auch Investitionsengpässe in der IT-Abteilung zu überbrücken. Ebenfalls um Themen, die nicht fachlich durch die IT abgedeckt werden können, als Dienst aus der Cloud zu beziehen z.B. (Lync, Exchange, CRM usw…)

Heute habe ich mich mit dem Thema Microsoft Azure beschäftigt. Ich wollte meine FritzBox via „Site to Site VPN“ an die Microsoft Azure anbinden. An dieser Stelle sei schon erwähnt, dass der „Magentafarbende Betrieb“ so freundlich war mir eine Feste IP zuzuweisen. Somit werde ich das Thema dynamisches DNS hier nicht aufführen.

[BoxHaftung]

Voraussetzungen:

1. Feste IP oder dynamisches DNS

2. Einen Test Server/Client in LAN und einen in der Azure

3. Die FritzBox VPN Konfigurations-Software

4. Und lange Zeit, da bei mir die Azure sehr langsam war an diesem Tag.

Konfiguration Azure „Site 2 Site“ VPN

1. Melden Sie sich an dem Microsoft Azure Portal an.

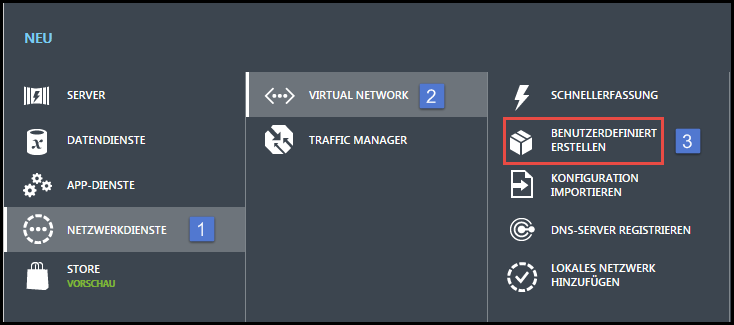

2. Klicken Sie im Azure Portal unten auf das „+“ und selektieren dann

„Netzwerkdienste–>Virtual Network–>Benutzerdefiniert Erstellen“

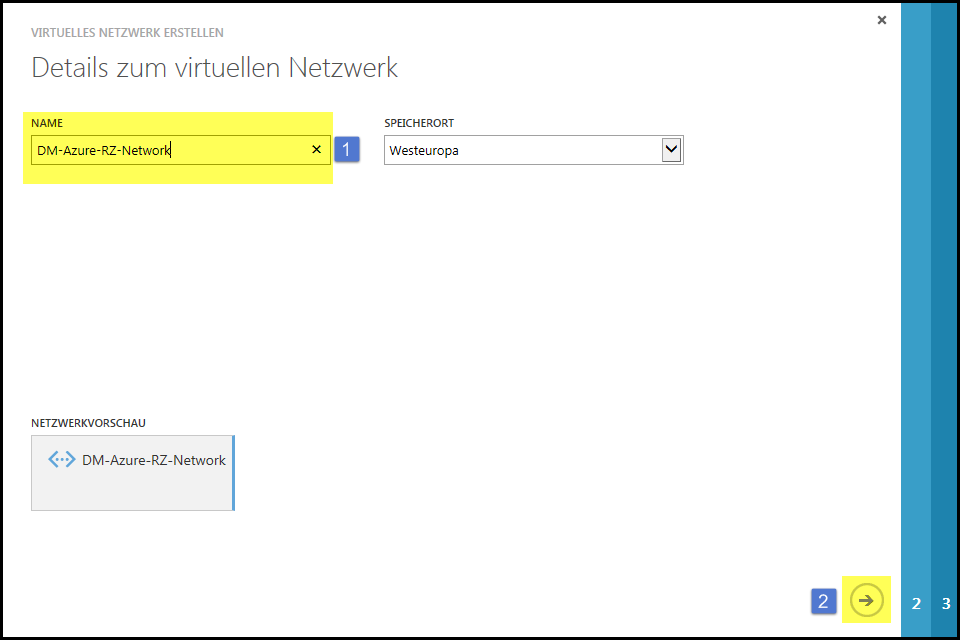

3. Im nachfolgenden Wizard geben Sie unter „Name“ einen Namen für ihr Azure „Virtuelles Netzwerk“ ein und selektieren dann einen Speicherort.

Klicken Sie auf den „Weiter-Pfeil“

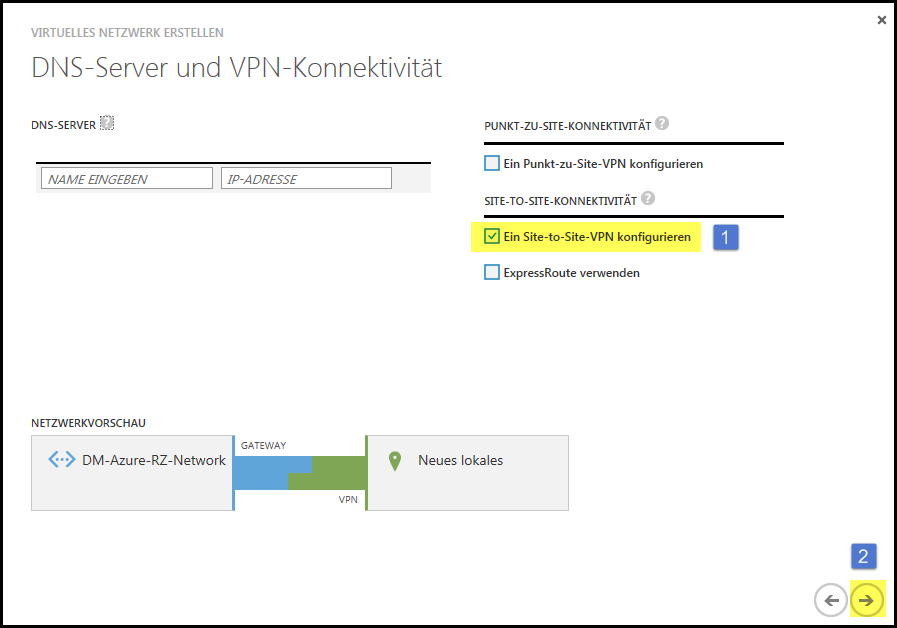

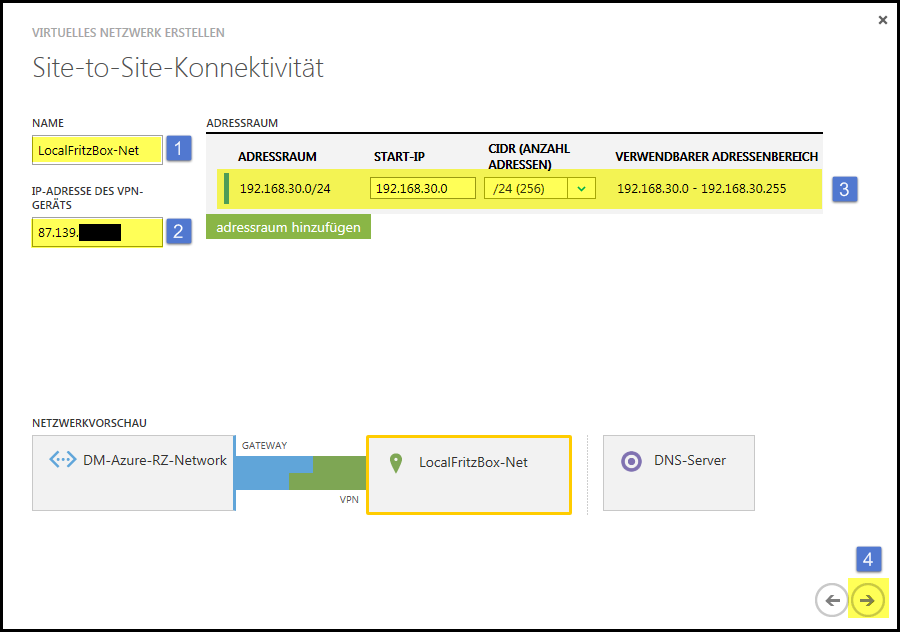

4. Klicken Sie die Option „Ein Site-to-Site-VPN konfigurieren“ an und fahren mit dem Dialog fort, indem Sie auf dem „Weiter-Pfeil“ klicken.

5. Geben Sie unter „Punkt 1“ den Namen für ihr lokales Netzwerk an. Unter „Punkt 2“ geben Sie die öffentliche IP ihrer FritzBox an. Fügen Sie den FritzBox Adressraum unter „Punkt 3“ hinzu und klicken dann auf dem „Weiter-Pfeil“

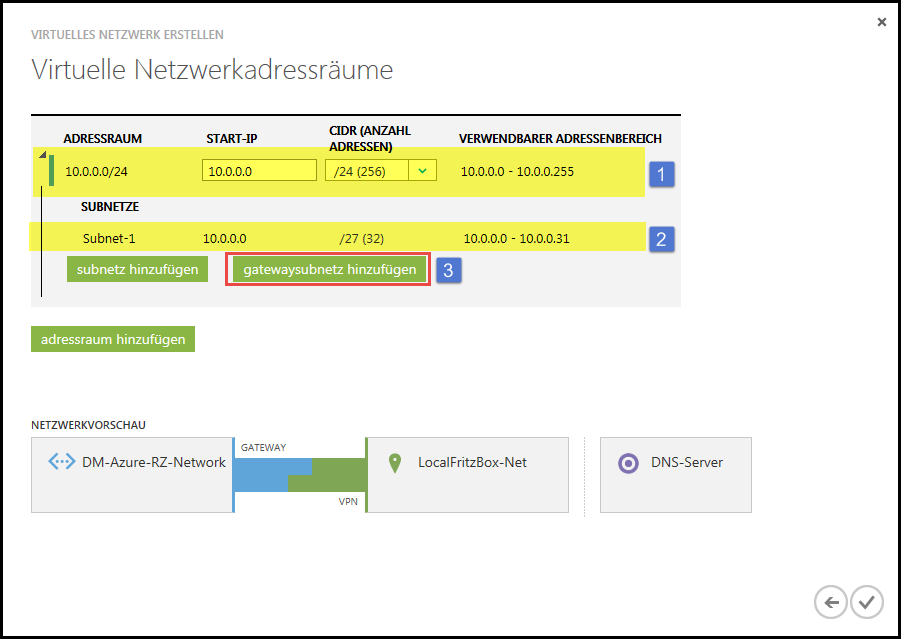

6. Unter „Punkt 1“ definieren Sie den Adressraum, dieser dient auch später für das Netzwerk, indem ihre Server beheimatet sind 😉

Unter „Punkt 2“ geben Sie das Subnetz an. Dieses ist später das Netzwerk für ihre Azure Server. Klicken Sie nun auf „Gateway Subnetz hinzufügen“

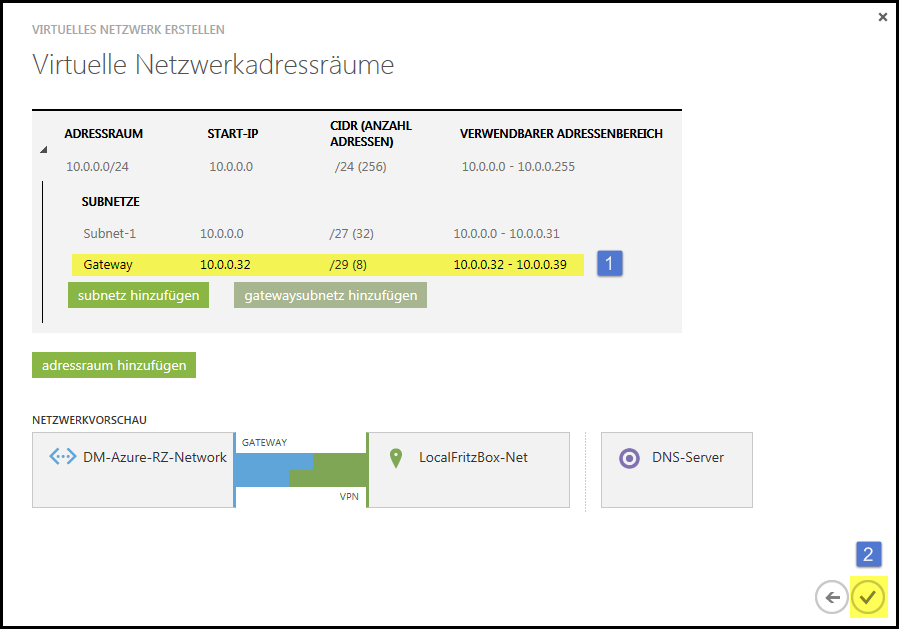

7. Lassen Sie die Optionen für das Gateway Subnetz so stehen und klicken auf den Hacken (siehe Punkt 2)

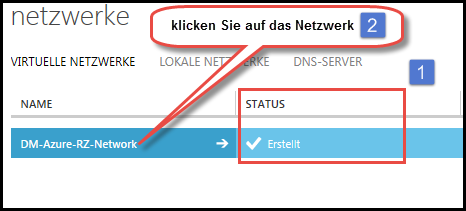

8. Die Netzwerke und das Gateway sollten nun angelegt sein, wenn diese durch die Azure mit „Erstellt“ quittiert worden sind.

Klicken Sie nun auf das „Virtuelle Netzwerk“ (siehe Punkt 2)

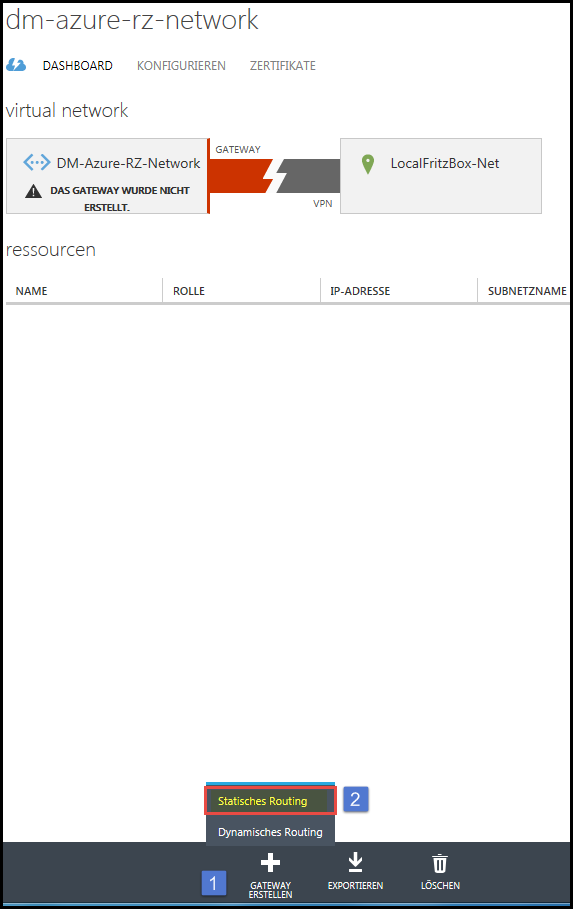

9. Im „Dashboard“ sollten Sie nun das nachfolgendes Bild sehen. Klicken Sie unten im Dashboard auf „Gateway erstellen“ und selektieren dann den

Punkt „statisches Routing“

10. Bestätigen Sie die Rückfrage, ob das Gateway erstellt werden soll, mit „Ja“

[BoxHinweis]Das Erstellen des Gateways hat bei mir ca. 30 Minuten gedauert.

Es wäre Zeit für ein Kaffee ;-)[/BoxHinweis]

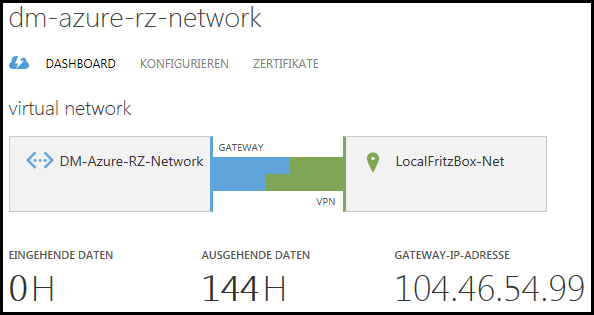

11. Wenn das Gateway erfolgreich erstellt worden ist, sollten Sie nun die Public IP im Dashboard sehen. (siehe Screenshot) Kopieren Sie sich die IP temporär in eine Textdatei.

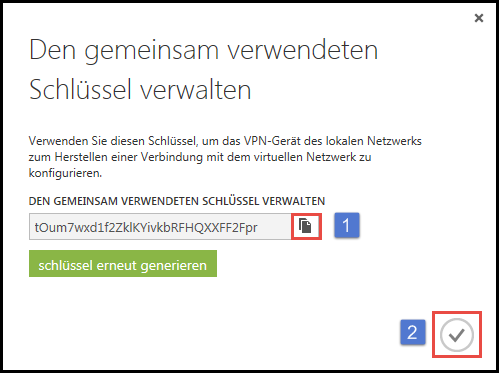

12. Klicken Sie nun im Dashboard unten auf „Schlüssel Verwalten“, da wir diesen Schlüssel später in der FritzBox Konfiguration eintragen müssen.

13. Gehen Sie wie im Screenshot vor, um den Schlüssel zu kopieren. Kopieren Sie sich den Schlüssel temporär in eine Textdatei

Die Konfiguration des Azure VPN ist abgeschlossen. Im nächsten Kapitel geht es darum die FritzBox für das „Site to Site VPN“ zu konfigurieren.

Konfiguration FritzBox für Site-to-Site-VPN

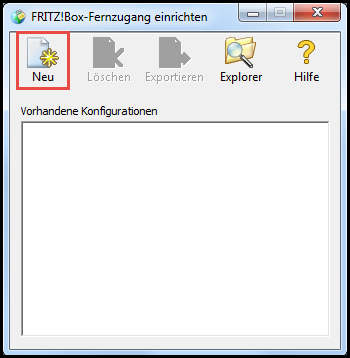

1. Starten Sie die FritzBox Fernzugangs-Software und klicken auf „Neu“

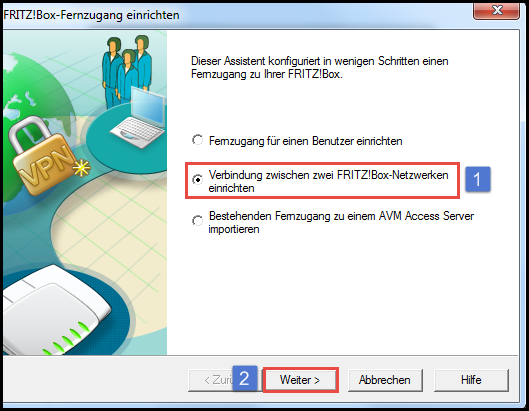

2. Selektieren Sie die Optionen wie im Screenshot und klicken auf „Weiter“

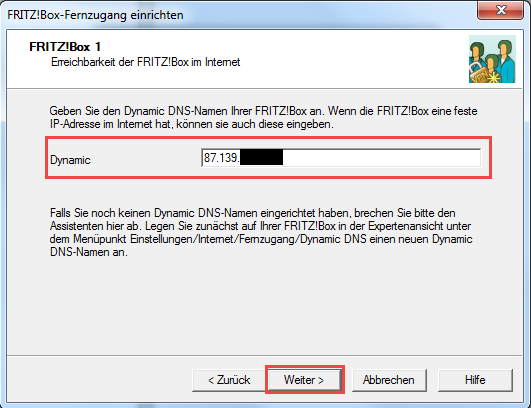

3. Geben Sie nun die Public IP ihrer FritzBox an und klicken auf „Weiter“

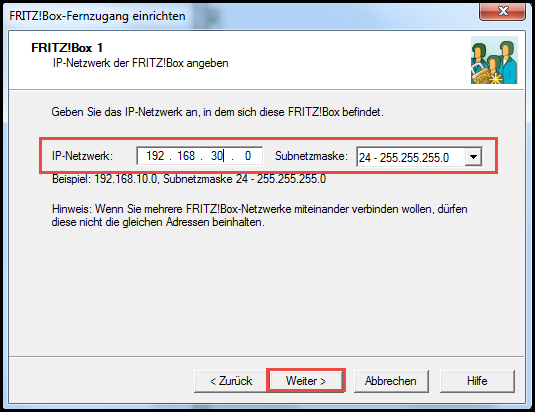

4. Geben Sie den lokalen IP Range der FritzBox an und klicken auf „Weiter“

[BoxHinweis]Es könnte Probleme geben, wenn Sie die Default IP der FritzBox verwenden. Somit macht ein Wechsel der IP durchaus Sinn[/BoxHinweis]

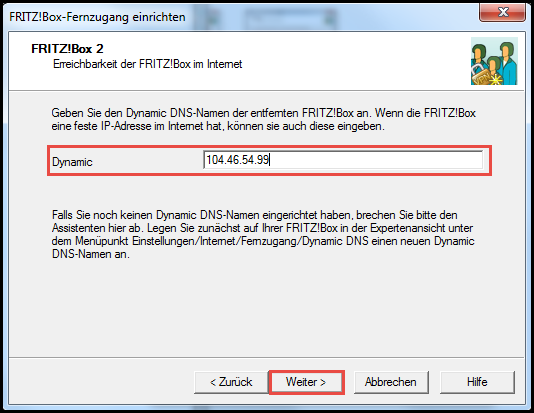

5. Geben Sie nun die Microsoft Azure Gateway Adresse an. Diese sollte sich in ihrer Textdatei befinden 😉 Klicken Sie auf „Weiter“

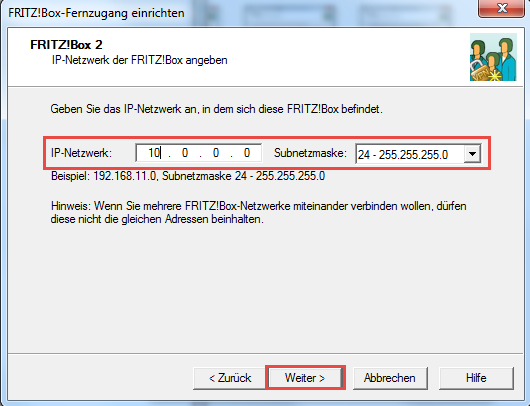

6. Geben Sie nun das „Virtuelle Netzwerk“ der Azure an und klicken auf „Weiter“

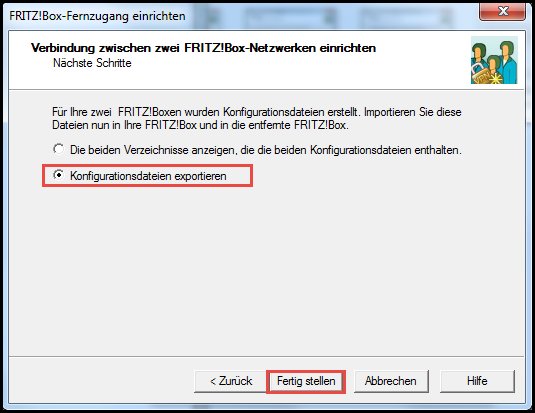

7. Selektieren Sie „Konfiguration exportieren“ und klicken

dann auf „Fertig stellen“

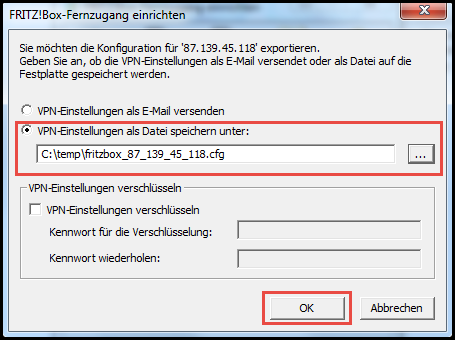

8. Speichern Sie die Konfigurationsdatei ab und bestätigen mit „OK“

9. Öffnen Sie nun die Konfigurationsdatei (am besten mit Notepad ++) und tragen dort unter dem Punkt „key =“ den Schlüssel ein. Sollte sich auch in ihrer Textdatei befinden. Desweiteren muss die Zeile „phase2ss = „esp-all-all/ah-none/comp-all/pfs“;“ editiert und das „pfs“ in „no-pfs“ geändert werden

########################### #Bitte Schlüssel eintragen ############################ key = "Hier kommt Ihr AZURE VPN KEY HINEIN"; ################################### #Bitte pfs durch no-pfs ersetzten ################################### phase2ss = "esp-all-all/ah-none/comp-all/no-pfs";

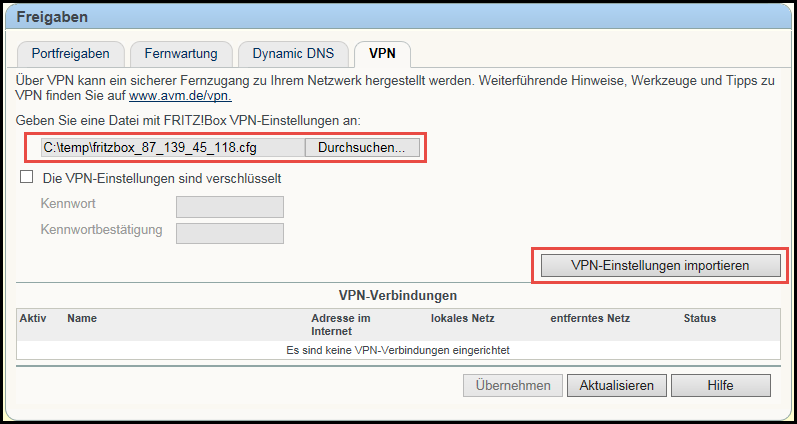

10. Importieren Sie nun die Konfigurationsdatei in die FritzBox (siehe Screenshot)

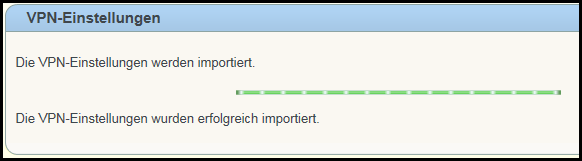

11. Wenn der Vorgang erfolgreich war, wird dieser durch die FritzBox angezeigt

(siehe nachfolgende Screenshots)

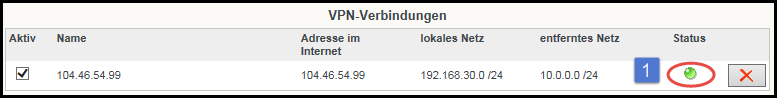

12. Nach einer kurzen Zeit sollte dann die Verbindung zur Microsoft Azure erfolgreich sein. (siehe Screenshot)

[BoxHinweis]Es kann ein wenig dauern, bis die Verbindung aufgebaut wird. Desweitern habe ich bei mir im Lab festgestellt, dass die FritBox das I-Net kurzzeitig trennt.[/BoxHinweis]

Das Site-to-Site-VPN ist nun erfolgreich aufgebaut. Da ich dem Braten aber nicht traue, mach ich schnell noch einen Test 😉

Testen des Site-to-Site-VPN

1. Sie sollten sich in ihrem lokalen Netzwerk ein Testserver/Testclient installieren, um von diesen ein PING ausführen.

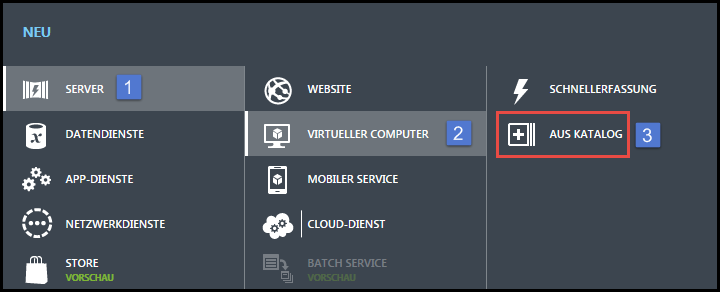

2. Erstellen Sie ein VM in der Azure, indem Sie im Portal unten auf

„Neu–>Server–>Virtueller Computer–>Aus Katalog“ klicken

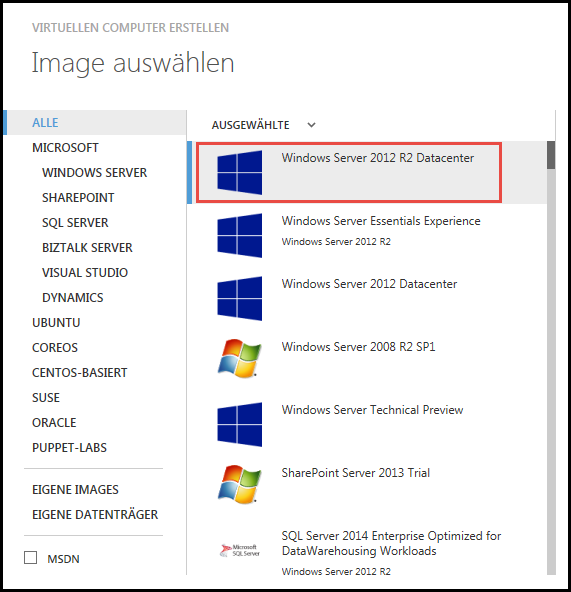

3. Ich selektiere hier ein „Window Server 2012 R2 Datacenter“

(was kostet die Welt) 🙂 und klicke dann unten auf den „Weiter-Pfeil“

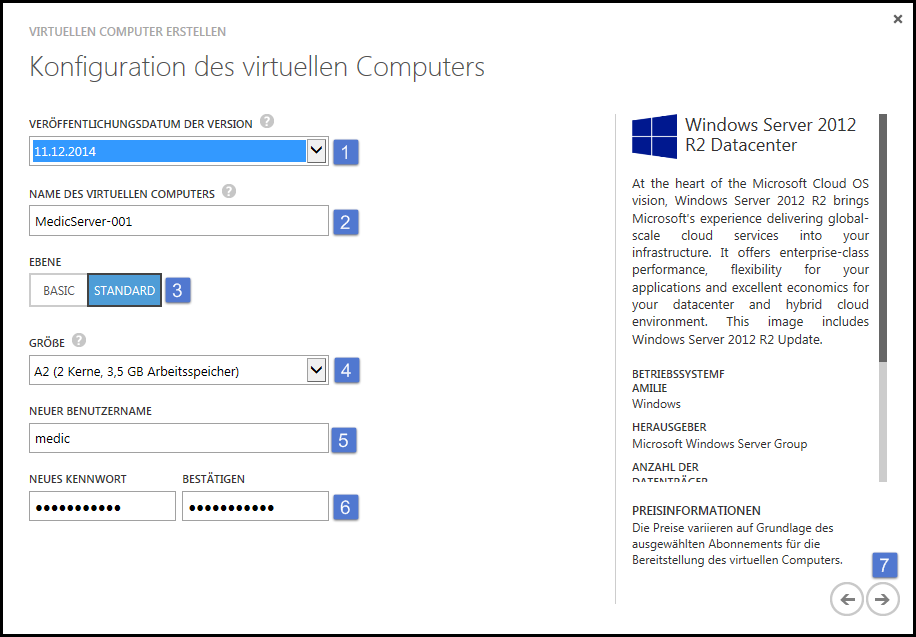

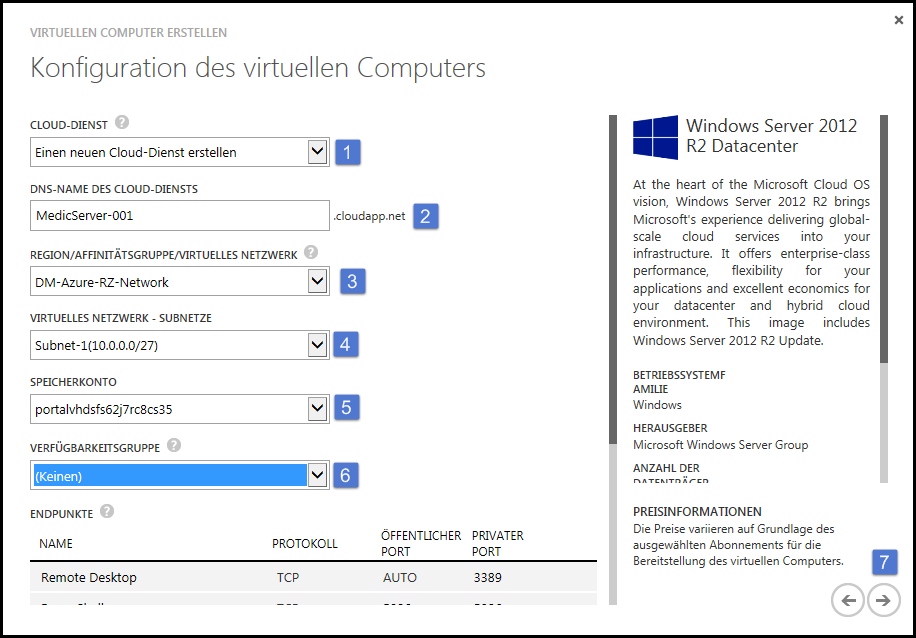

4. Gehen Sie der Reihe nach wie im Screenshot beschrieben vor und klicke dann unten auf den „Weiter-Pfeil“

5. Gehen Sie der Reihe nach wie im Screenshot beschrieben vor und klicke dann unten auf den „Weiter-Pfeil“

[BoxHinweis]Unter „Punkt 3“ müssen Sie das virtuelle Netzwerk wählen!!!

Sollten Sie das nicht tun, bekommt der Server keine IP aus dem 10.0.0.0/24 Netzwerk[/BoxHinweis]

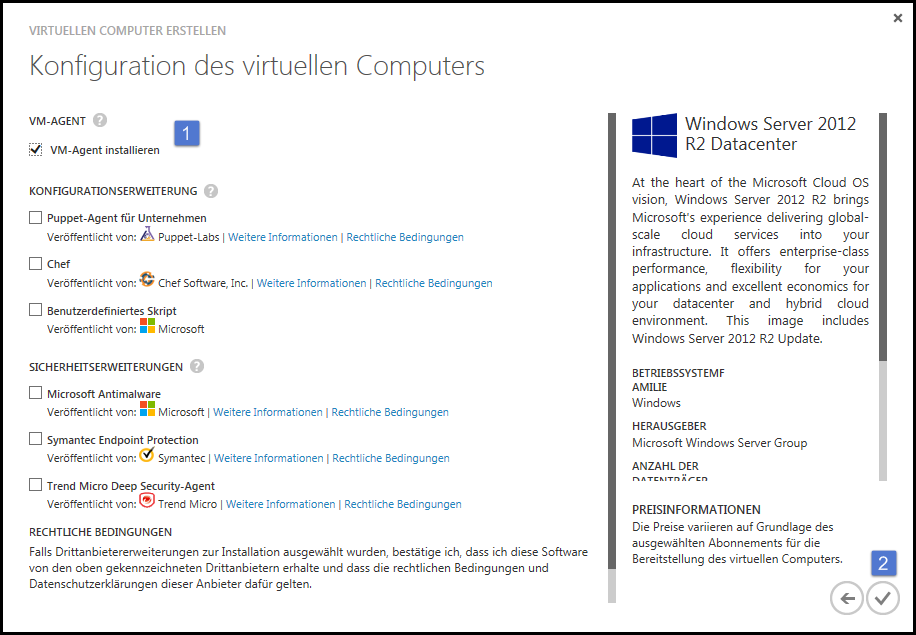

6. Gehen Sie der Reihe nach wie im Screenshot beschrieben vor und klicke dann unten auf den „Hacken“

[BoxHinweis]Das Bereitstellen des Servers hat bei mir ca. 30 Minuten gedauert.[/BoxHinweis]

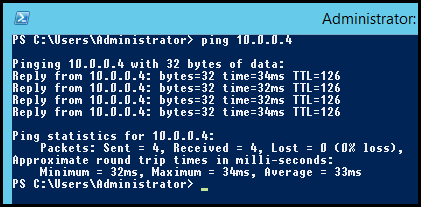

7. Melden Sie sich nun an ihren lokalen Server an und pingen Sie die IP der

„Virtuellen Machine“ aus der Microsoft Azure an.

[BoxHinweis]Die IP der erstellten Azure VM können Sie aus dem Portal entnehmen. Sie sollten für den Test bei beiden VM’s den PING in der Windows Firewall zulassen oder die Firewall temporär für diesen Test deaktivieren.[/BoxHinweis]

Jupppi, der Ping war erfolgreich, somit scheint das Site-to-Site-VPN schon mal in einer Richtung zu funktionieren.

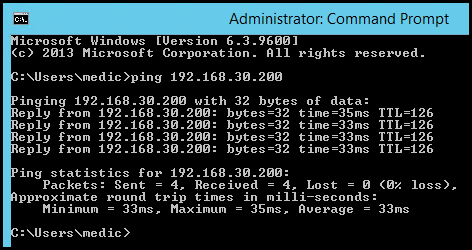

8. So, nun der Ping von der Azure auf den lokalen Server.

(und denken Sie an die Windows Firewall)

Super, auch hier ein voller Erfolg. Das war es dann auch schon, der Blog endet hier. Ich denke, in den nächsten Wochen/Monaten folgen hier weiter Blogs zu dem Thema Azure.

Ich hoffe, ich konnte Sie mit diesem Blogeintrag unterstützen.

Sollten Sie Fragen haben, so scheuen Sie nicht, mich zu kontaktieren. Nutzen Sie hier die “Kommentar Funktion” des Blogs oder wenn es Ihnen lieber ist via E-Mail.

Weiter Blogs folgen in den nächsten Tagen. Ich würde mich sehr freuen, wenn Sie wieder vorbeischauen.

Holger Voges

Hi Daniel,

klappt die Konfiguration noch? Ich bekomme die Fritzbox bei mir nicht mehr verbunden. Leider sind die Logging-Möglichkeiten ja auf beiden Seiten eher spährlich…

Viele Grüße,

Holger